- Blogs

- Seguridad en WordPress

- 18 Estadísticas de Seguridad de WordPress para 2024

Seguridad en WordPress / 9 min de lectura

18 Estadísticas de Seguridad de WordPress para 2024

Explorar estadísticas sobre la seguridad en WordPress puede ser una gran causa de insomnio si sos propietario de un sitio web. Sin embargo, también es una excelente manera de mantenerse informado sobre las vulnerabilidades que amenazan a millones de sitios en el ecosistema.

Este artículo examina 18 estadísticas de seguridad actuales para proporcionarte el conocimiento necesario para tomar mejores decisiones en materia de seguridad.

Tené en cuenta que la seguridad en WordPress es un proceso continuo, y los expertos en ciberseguridad necesitan tiempo para procesar los datos que reciben, lo que frecuentemente significa que solo obtenemos informes completos de seguridad después de terminado el año.

No obstante, hicimos el mejor esfuerzo para ofrecerte información lo más actual posible, compilando estadísticas de 3 informes de seguridad de empresas fuertemente involucradas en la seguridad de WordPress:

- El informe de Sucuri 2021.

- El informe de Wordfence 2022.

- El informe de iThemes 2022.

La mayoría de las estadísticas presentadas aquí provienen de estos informes. Ahora vamos a lo nuestro.

18 estadísticas de seguridad en WordPress

Alrededor de 1 de cada 25 sitios de WordPress sufren ataques (2021)

Aproximadamente el 4.3% de los sitios web en WordPress analizados con el escáner de seguridad SiteCheck en 2021 sufrieron infecciones (ataques). Eso es un poco más de 1 de cada 25 sitios de WordPress.

Dado que solo algunos sitios de WordPress usan SiteCheck, esta estadística no es definitiva. Sin embargo, SiteCheck es uno de los actores principales en seguridad de WordPress, y sus datos son confiables. Como resultado, esta es una de las mejores estimaciones disponibles.

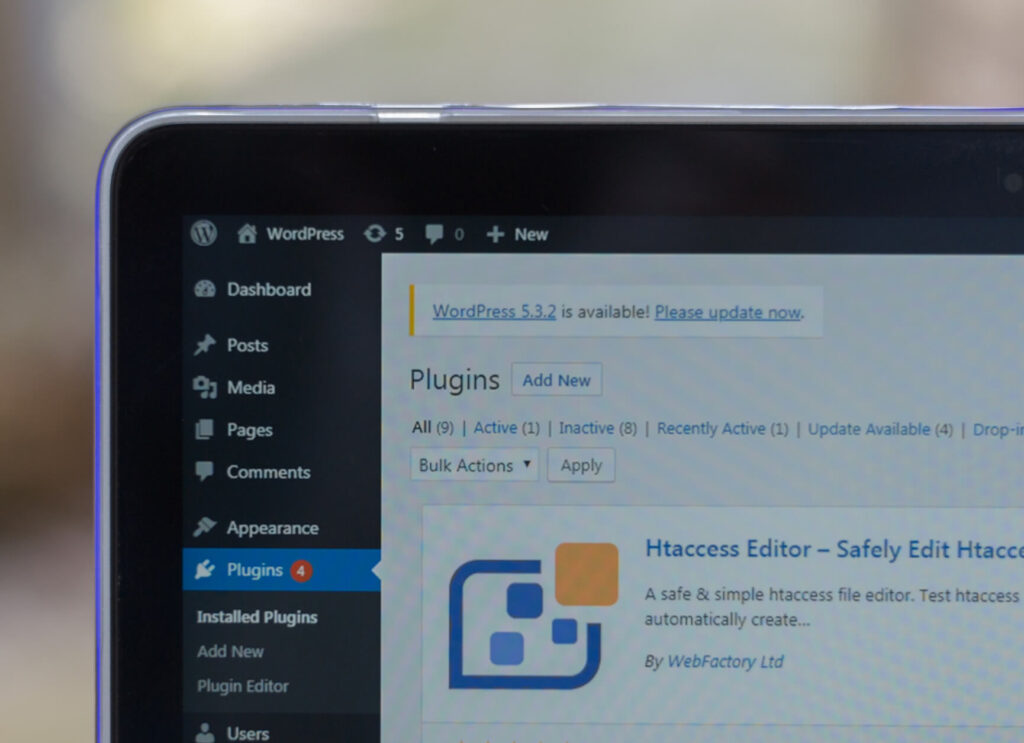

Los plugins son, de lejos, la fuente más común de vulnerabilidades en WordPress (2022)

iThemes Security divulgó 1,779 vulnerabilidades en WordPress en 2022. De esas, 1,659 (93.25%) provenían de plugins. Las vulnerabilidades restantes surgieron de temas (97 o 5.45%) y archivos del núcleo de WordPress (23 o 1.29%). Esto confirma que WordPress en sí es muy seguro, pero los elementos de software que agregues pueden no serlo.

El relleno de credenciales es el tipo de ataque más común (2022)

En 2022, el relleno de credenciales fue el ataque más común contra sitios de WordPress. Un ataque de relleno de credenciales consiste en que un atacante adivine múltiples combinaciones de nombre de usuario y contraseña para un sitio. Estas combinaciones provienen de filtraciones de datos y listas de contraseñas divulgadas.

El plugin de seguridad Wordfence afirma haber bloqueado más de 159 mil millones de ataques de relleno de credenciales en 2022.

Más de 1,000 plugins tienen al menos una vulnerabilidad en cualquier semana (2022)

En cualquier semana de 2022, 1,361 plugins y 64 temas tenían al menos una vulnerabilidad conocida.

El cross-site scripting es la vulnerabilidad de WordPress más divulgada (2022)

Según Wordfence, el cross-site scripting (XSS) fue la categoría más común de vulnerabilidad de WordPress divulgada (conocida públicamente) en 2022. Las vulnerabilidades de XSS representaron casi la mitad de todas las vulnerabilidades divulgadas conocidas por Wordfence. Los siguientes tipos más comunes fueron solicitudes de falsificación entre sitios (CSFR), vulnerabilidades de omisión de autorización, inyecciones SQL (SQLi) y divulgación de información.

El informe de iThemes presentó hallazgos similares. XSS fue el tipo de vulnerabilidad más común (50%), seguido por solicitudes de falsificación entre sitios (15%), inyecciones SQL (2%) y omisiones (2%). Las vulnerabilidades XSS, CSFR y SQLi representaron el 73% de todas las vulnerabilidades divulgadas.

La mayoría de los ataques ocurren en sitios ya comprometidos (2022)

En 2022, la mayoría de los ataques a WordPress ocurrieron en sitios ya comprometidos en lugar de aquellos que habían sido protegidos hasta ese momento. Este tipo de brecha de seguridad se conoce como “infección persistente”.

La mayoría de los plugins se parchean después de divulgarse la vulnerabilidad (2022)

Según iThemes, los desarrolladores parchan el 69% de los plugins después de que se divulga una vulnerabilidad de seguridad. El 26% de las vulnerabilidades no tienen una solución conocida (no hay forma conocida de parchearla), y el 5% resultan en el cierre del plugin.

Casi la mitad de los propietarios de sitios no mantienen actualizado el núcleo de WordPress (2021)

En 2021, el 48% de los usuarios de SiteCheck (un plugin de seguridad) tenían instalaciones CMS desactualizadas, lo que los hacía más vulnerables a los exploits. Alrededor del 95% de los usuarios de SiteCheck utilizan WordPress como su CMS.

La mayoría de las amenazas de seguridad en WordPress son de “severidad media” (2022)

El Sistema de Puntuación de Vulnerabilidad Común (CVSS) ofrece una calificación de 0 a 10 que indica cuán graves son las vulnerabilidades de seguridad en un software determinado. 10 es la más grave, y 0 es la menos grave. La severidad de la vulnerabilidad se clasifica de la siguiente manera:

| Puntuación CVSS | Severidad |

| 0.0 | Ninguna |

| 0.1 – 3.9 | Baja |

| 4.0 – 6.9 | Media |

| 7.0 – 8.9 | Alta |

| 9.0 – 10.0 | Crítica |

En 2022, iThemes Security determinó que la mayoría de las vulnerabilidades conocidas eran de severidad media (50%), seguidas de alta (25%), baja (21%) y crítica (4%).

El problema del reutilización de credenciales está creciendo (2022)

El reutilización de credenciales consiste en usar la misma contraseña para múltiples sistemas (cuenta administradora, cuenta de cPanel, cuenta de phpMyAdmin, etc.). A medida que más contraseñas filtradas se acumulan cada año, los actores malintencionados tienen un grupo mayor de contraseñas potencialmente reutilizables.

Las cuentas de WordPress desatendidas son especialmente vulnerables.

Los plugins abandonados son altamente vulnerables (2021)

Los plugins abandonados son aquellos que ya no reciben actualizaciones por parte de sus desarrolladores. Los hackers son más propensos a atacar plugins abandonados porque los desarrolladores ya no parchean las vulnerabilidades conocidas. En 2021, los plugins abandonados Kaswara y Store Locator Plus fueron dos de los más vulnerables en el ecosistema de WordPress.

Kaswara es un constructor de páginas, lo que significa que los usuarios que construyeron su página usando Kaswara tuvieron que reconstruirla completamente o quedar expuestos a filtraciones de seguridad.

Los tipos más comunes de malware en WordPress (2021)

La siguiente es una lista de los tipos más comunes de malware que SiteCheck encontró durante sus escaneos y limpiezas:

- Malware genérico como malware PHP, infecciones de URL del sitio/ URL del hogar, procesos maliciosos que afectan principalmente a .htaccess e index.php, etc. (61%)

- Puertas traseras (60%)

- Spam SEO (52%)

- Herramientas de hacking (20%)

- Phishing (7%)

- Desfiguraciones (6%)

- Mailers (5%)

- Droppers (0.63%)

Los porcentajes se superponen porque los sitios a menudo sufren infecciones de múltiples tipos de malware simultáneamente.

El 2% de plugins y temas fueron la fuente del 99% de todas las vulnerabilidades (2022)

iThemes identificó 1,425 plugins y temas que experimentaron nuevas vulnerabilidades semana a semana. Eso es el 2% del grupo de más de 70,000 temas y plugins en el ecosistema de WordPress.org.

La mayoría de los plugins y temas son seguros, pero unos pocos son muy inseguros, lo que lleva a problemas de seguridad para toda la comunidad.

Más de 280,000 sitios fueron atacados a través de WPGateway en 30 días (2022)

Entre agosto y septiembre de 2022, Wordfence bloqueó más de 4 millones de ataques dirigidos a 280,000 sitios que instalaron el plugin WPGateway. El plugin sufría de una vulnerabilidad que permitía a los hackers agregar una cuenta de administrador maliciosa, lo que potencialmente les daba el control del sitio web.

De 20 a 50 vulnerabilidades de plugins y temas aparecen cada semana (2022)

En 2022, iThemes identificó de 20 a 50 nuevas vulnerabilidades semanales de plugins y temas.

Se divulgan un promedio de 121 vulnerabilidades cada mes (2022)

iThemes divulgó entre 90 y 199 vulnerabilidades por mes en 2022, con un promedio de 121 vulnerabilidades divulgadas al mes.

Los 10 plugins de WordPress más vulnerables por popularidad (2021)

En 2021, estos fueron los plugins de WordPress más vulnerables, basados en la cantidad de instalaciones:

- WooCommerce (más de 5 millones)

- All In One SEO (más de 3 millones)

- Ninja Forms (más de 1 millón)

- Redux Framework (más de 1 millón)

- WP Fastest Cache (más de 1 millón)

- Astra Starter Templates (más de 1 millón)

- WP Statistics (más de 600,000)

- WP User Avatar / ProfilePress (más de 400,000)

- Simple 301 Redirects by BetterLinks (más de 200,000)

- Thrive Themes Plugins/Themes (más de 100,000)

Estos datos no necesariamente indican que estos plugins fueron el vector de ataque. Sin embargo, probablemente contribuyeron a un entorno inseguro para los sitios en los que estaban instalados.

Los 10 plugins más vulnerables, basados en su puntuación CVSS (2021)

Basado en su puntuación CVSS en 2021, los plugins con las vulnerabilidades de seguridad más severas fueron:

- Thrive Themes Plugins/Themes (10)

- Kaswara (abandonado por los desarrolladores, 9.9)

- Simple 301 Redirects (9.9)

- External Media (9.9)

- Store Locator Plus (abandonado por los desarrolladores, 9.9)

- All In One SEO (9.9)

- WP User Avatar / ProfilePress (9.8)

- Booster for WooCommerce (9.8)

- Image Hover Effects Ultimate (9.8)

- PublishPress Capabilities (9.8)

¿Qué tienen en común los sitios de WordPress seguros?

En 2021, Sucuri descubrió que los sitios de WordPress mejor protegidos empleaban actualizaciones automáticas para componentes de plugins y usaban un Cortafuegos de Aplicaciones Web (WAF) para bloquear intentos de ataque.

¿Cómo asegurar tu sitio de WordPress?

El panorama de la seguridad en WordPress está en constante cambio, obligando a los desarrolladores a idear características de seguridad más avanzadas con el tiempo. Sin embargo, las siguientes medidas asegurarán tu sitio de WordPress tanto como sea posible:

- Actualizá WordPress, PHP, plugins y temas.

- Instalá un plugin de seguridad.

- Limitá los intentos de inicio de sesión con un plugin como Limit Login Attempts Reloaded.

- Exigí contraseñas únicas y fuertes para todos los usuarios y cuentas asociadas a tu sitio de WordPress, incluyendo cuentas de administrador, email, FTP y cPanel.

- Agregá autenticación de dos factores a tus inicios de sesión con un plugin como Shield WordPress Security, Google Authenticator – Two Factor Authentication (2FA) y Duo Two-Factor Authentication.

- Instalá un certificado SSL.

- Realizá copias de seguridad de tu sitio regularmente.

- Monitorizá la actividad de los usuarios y cerrá la sesión de usuarios inactivos.

- Realizá escaneos de malware con escáneres como Sucuri, Wordfence e iThemes Security.

- Modificá los permisos de archivos para que los usuarios solo puedan editar lo que deben, limitando la posibilidad de filtraciones de seguridad.

- Obtené un alojamiento web seguro.

- Usá un cortafuegos de aplicaciones web (WAF).

Para obtener un desglose más detallado de cada una de estas medidas, hacé clic aquí.

Además de tomar estas medidas, mantenerse informado sobre las vulnerabilidades de seguridad en curso y actualizar componentes es una de las mejores formas de mantener tu sitio seguro. El blog de iThemes, por ejemplo, publica un informe semanal de vulnerabilidades con una lista de plugins que experimentan vulnerabilidades conocidas y si han sido parcheados.

Mantenerse en contacto con los recursos de seguridad de WordPress; te posicionará mucho mejor para proteger tu sitio frente a vulnerabilidades.

Artículos relacionados

Seguridad en WordPress / 10 min de lectura

Seguridad en WordPress / 10 min de lectura

¿Cómo auditar la seguridad de un sitio web en WordPress?

WordPress, al ser el sistema de gestión de contenido más popular, atrae una cantidad considerable de atención maliciosa. Para evitar que el tuyo sea víctima de un ciberataque, deberías auditar…

Read More

Seguridad en WordPress / 11 min de lectura

Seguridad en WordPress / 11 min de lectura

¿Por qué tu sitio de WordPress está “No Seguro”? Lo que necesitás saber

En julio de 2018, Google Chrome comenzó a marcar los sitios sin un certificado SSL como "no seguros". Cualquier sitio web que aún use HTTP en lugar de HTTPS para…

Read More

Paso a paso / 8 min de lectura

Paso a paso / 8 min de lectura

Ataques CSRF en WordPress: ¿qué son y cómo prevenirlos?

Los ataques de CSRF (cross-site request forgery) en WordPress son una de las vulnerabilidades de seguridad más comunes que deben tener en cuenta los desarrolladores de plugins, temas y sitios…

Read More

Paso a paso / 9 min de lectura

Paso a paso / 9 min de lectura

WordPress SEO spam: ¿qué es y cómo prevenirlo?

El spam SEO en WordPress es una de las amenazas de seguridad más comunes para los sitios web que usan este CMS. Puede hacer que tu sitio sea etiquetado como…

Read More

Seguridad en WordPress / 9 min de lectura

Seguridad en WordPress / 9 min de lectura

Ataques a la cadena de suministro de WordPress: ¿qué son y cómo prevenirlos?

WordPress es el sistema de gestión de contenidos más popular, atrayendo a muchos hackers que quieren aprovechar un ecosistema tan rico para su beneficio. Los ataques a la cadena de…

Read More