- Blogs

- Seguridad en WordPress

- ¿Qué tan seguro es WordPress? Lo que necesitas saber en 2024

Seguridad en WordPress / 13 min de lectura

¿Qué tan seguro es WordPress? Lo que necesitas saber en 2024

Los sitios web no seguros suelen ser el objetivo de ciberdelincuentes y otros actores malintencionados. Con el costo del ciberdelito proyectado a subir a 24 billones de dólares en 2027, es natural que los propietarios y desarrolladores de sitios web sean aún más cuidadosos al gestionar la seguridad de sus sitios.

WordPress es el CMS más popular del mundo. Se utiliza en aproximadamente el 63% de los sitios web con un CMS conocido o alrededor del 43% de todos los sitios web. Dada su amplia difusión, no es sorpresa que los sitios de WordPress sean a menudo víctimas de ataques y brechas de seguridad.

Este artículo explorará la información esencial que vos necesitas conocer sobre la seguridad de WordPress, incluyendo:

- Los principales elementos de la seguridad de WordPress.

- Vulnerabilidades y amenazas comunes de seguridad en WordPress.

- Estadísticas actuales de seguridad de WordPress.

- Mejores prácticas de seguridad para WordPress.

Seguí leyendo para entender mejor cómo configurar y mantener un sitio de WordPress seguro.

Elementos de la seguridad de WordPress

Los sitios web de WordPress consisten en la instalación central de WordPress y los componentes de software adicionales que agregas posteriormente (plugins y temas).

Al mejorar la seguridad de tu sitio, necesitas estar al tanto de estos tres elementos principales. A continuación, un breve resumen de cada uno de los elementos y su rol en la seguridad de tu sitio.

Núcleo

El núcleo de WordPress es el conjunto de archivos que instalás en tu servidor cuando comenzás una página de WordPress.org. Son los archivos esenciales que todos los sitios de WordPress necesitan para funcionar.

El núcleo de WordPress es desarrollado y mantenido por el equipo detrás de WordPress.org, que emplea expertos en ciberseguridad de clase mundial para monitorear y corregir constantemente las vulnerabilidades. Como resultado, el núcleo es muy seguro, pero puede seguir siendo vulnerable ocasionalmente antes de ser corregido.

Los núcleos de WordPress más antiguos no se mantienen, por lo que son mucho más vulnerables a ser explotados. Mantener los archivos del núcleo actualizados es una medida de seguridad crucial.

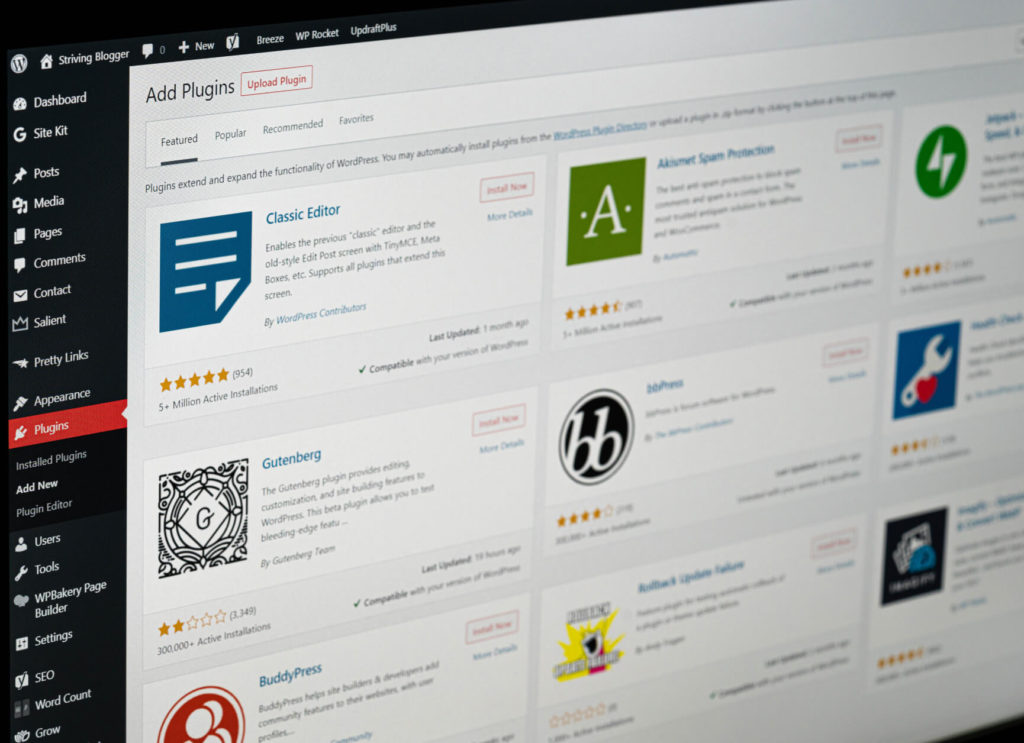

Plugins y temas

El equipo de WordPress.org no desarrolla los plugins y temas. Como resultado, su nivel de seguridad depende de la dedicación de los desarrolladores.

Esto significa que algunos plugins y temas son muy seguros porque tienen un equipo de expertos en ciberseguridad detrás de ellos. En cambio, otros son mucho menos seguros debido a la falta de mantenimiento y actualizaciones. Algunos plugins y temas pueden incluso ser abandonados, haciendo que sean aún más inseguros.

La mejor manera de evitar vulnerabilidades en plugins y temas es instalar solo aquellos de buena reputación y mantenerlos actualizados.

Vulnerabilidades y amenazas comunes de seguridad en WordPress

WordPress tiene vulnerabilidades que pueden convertirse en amenazas de seguridad por actores maliciosos, como hackers motivados por ganancias monetarias, tráfico web o cualquier otra razón.

Estas son las vulnerabilidades y amenazas más comunes y significativas de WordPress.

Núcleos de CMS y versiones de PHP desactualizados

Como explicamos anteriormente, el núcleo es la instalación principal de WordPress que contiene la base fundamental de tu sitio web. Las versiones más antiguas ya no son compatibles con WordPress.org, lo que significa que sus vulnerabilidades conocidas permanecerán sin ser corregidas para siempre.

Como resultado, los hackers pueden explotarlas más fácilmente, sabiendo con seguridad que no pueden ser detenidos mediante parches de seguridad. Lo mismo ocurre con PHP, el lenguaje de programación que da vida a los archivos del núcleo. Las versiones anteriores de PHP son menos seguras.

Paneles de administración sin seguridad

Explotar la URL de inicio de sesión del administrador mediante ataques de fuerza bruta es una de las formas más comunes. Los sitios de WordPress son hackeados, proporcionando acceso total al panel de administración. Hay muchas maneras de asegurar tu URL de inicio de sesión del administrador, pero estas tres son probablemente las más comunes y efectivas:

- Cambiar la URL de inicio de sesión predeterminada por una única que sea más difícil de adivinar.

- Agregar autenticación de dos factores al proceso de inicio de sesión.

- Establecer un límite para los intentos fallidos de inicio de sesión.

Intentos de inicio de sesión por fuerza bruta

Los intentos de inicio de sesión por fuerza bruta o los ataques de fuerza bruta son ciberataques en los que el atacante adivina cada combinación posible de caracteres para encontrar una contraseña que les permita acceder a un sitio.

Es uno de los ciberataques más simples y puede tomar mucho tiempo antes de dar con la contraseña correcta. Usar contraseñas largas, fuertes y únicas hace que los ataques de fuerza bruta sean menos efectivos.

Plugins y temas vulnerables y sin seguridad

Considerando que hay docenas de miles de plugins y temas que interactúan con tus sitios web de múltiples maneras, es posible que los hackers finalmente encuentren una vulnerabilidad en uno de ellos y la exploten para acceder a sitios web desprevenidos.

Las vulnerabilidades de los plugins y temas pueden ser las más dañinas cuando se explotan en plugins y temas populares instalados en miles o millones de sitios web. La adopción generalizada aumenta el grupo de posibles objetivos y proporciona mayores cantidades de información para robar.

Malware

El malware (software malicioso) es una amplia familia de software creada para dañar o ganar acceso no autorizado a un sistema informático. Varios tipos de malware operan de diferentes maneras para explotar diferentes mecanismos del sitio web.

En WordPress, los tipos más comunes de malware son:

Hotlinking

El hotlinking es enlazar contenido (imágenes, música, videos, documentos, etc.) de un sitio web a otro en lugar de descargar el archivo y alojarlo en tu propio servidor. Cuando el Sitio Web A enlaza contenido en el Sitio Web B en vez de alojar el archivo, el Sitio Web A genera costos en ancho de banda y recursos de procesamiento al Sitio Web B por no alojar los archivos.

Esto aumenta el ancho de banda utilizado en el Sitio Web B sin dirigir tráfico a su sitio mientras proporciona tráfico al Sitio Web A. En el mejor de los casos, es de mala educación. En el peor, es malicioso.

Denegación de servicio (DoS)

Los ataques DoS cierran un servicio, red o sitio web, interrumpiéndolo para que los visitantes no puedan usarlo.

Con mayor frecuencia, los hackers saturan los sistemas de la víctima con una cantidad excesiva de solicitudes de tráfico. Cuando las solicitudes provienen de múltiples dispositivos en lugar de uno solo, se llama denegación de servicio distribuida (DDoS).

Inyecciones SQL

SQL es un lenguaje de programación utilizado para gestionar bases de datos relacionales. Todos los sitios de WordPress utilizan bases de datos relacionales. Las inyecciones SQL son usos maliciosos de SQL para acceder a información del backend que se supone que debe permanecer oculta al público.

Cross-Site Scripting (XSS)

XSS es un tipo de ataque donde un tercero inyecta scripts maliciosos en sitios web que de otro modo serían benignos. Los scripts inyectados pueden hacerse pasar por usuarios legítimos, robar datos sensibles y más. XSS es uno de los tipos más comunes de ciberataques en el ecosistema de WordPress.

Estadísticas de seguridad de WordPress

Ahora que tenemos contexto sobre las vulnerabilidades y amenazas comunes de WordPress, exploremos estadísticas de seguridad vitales que deberías conocer.

Para brindar algo de contexto, se estima que alrededor de 90,000 sitios de WordPress son atacados cada día. WordPress también es conocido como el CMS más vulnerable: en 2021, más del 95% de los sitios donde SiteCheck realizó un escaneo de malware y limpieza eran sitios de WordPress. Los otros CMS acumularon menos del 5% de ataques.

Dado que la base de usuarios de SiteCheck es casi enteramente de usuarios de WordPress, no deberíamos interpretar esta estadística en el sentido de que el 95% de todos los ciberataques ocurren en sitios de WordPress. Sin embargo, dado el enorme mercado de WordPress, es esperado que sea el objetivo más común para los ciberataques.

A medida que leés estos fragmentos de datos, recordá que provienen de informes creados por empresas específicas que monitorean la seguridad en WordPress y en ocasiones también otros CMS. Más específicamente, nuestras fuentes son:

El alcance de estos informes es limitado cuando se compara con toda la base de usuarios de WordPress. Sin embargo, aún proporcionan una buena visión general del entorno de seguridad de WordPress. Con eso en mente, exploremos algunas estadísticas de seguridad de WordPress.

Los rellenos de credenciales son el tipo de ataque más común

En 2022, el tipo de ataque más común contra WordPress fueron los rellenos de credenciales, donde un atacante intenta adivinar múltiples combinaciones de nombre de usuario y contraseña para un sitio. Las combinaciones de nombre de usuario y contraseña provienen de brechas de datos y listas de contraseñas.

Wordfence bloqueó más de 159 mil millones de ataques de relleno de credenciales en 2022.

Fuente: Informe del estado de la seguridad de WordPress 2022 de Wordfence.

El scripting entre sitios es la vulnerabilidad de WordPress más comúnmente divulgada

El scripting entre sitios (XSS) fue la categoría más común de vulnerabilidad de WordPress divulgada (conocida públicamente) en 2022, representando casi la mitad de todas las vulnerabilidades divulgadas. Los siguientes tipos más comunes fueron el cross-site request forgery, las vulnerabilidades de omisión de autorización, las inyecciones SQL y la divulgación de información.

Fuente: Informe del estado de la seguridad de WordPress 2022 de Wordfence.

La mayoría de los ataques ocurren en sitios ya comprometidos

En 2022, la mayoría de los ataques contra WordPress ocurrieron en sitios que ya habían sido comprometidos, en lugar de sitios que habían sido seguros hasta ese momento. Esto se conoce como “infección persistente”.

Fuente: Informe del estado de la seguridad de WordPress 2022 de Wordfence.

Muchos propietarios de sitios no mantienen actualizados sus núcleos de WordPress

En 2021, el 48% de los usuarios de SiteCheck (la mayoría de los cuales usan WordPress) tenían instalaciones de CMS desactualizadas, haciéndolos más vulnerables a las explotaciones.

Fuente: Informe del estado de la seguridad de WordPress 2022 de Wordfence.

El problema de la reutilización de credenciales está creciendo

La reutilización de credenciales significa usar la misma contraseña para múltiples sistemas (cuenta de administrador, cuenta de cPanel, cuenta de phpMyAdmin, etc.). A medida que se acumulan más contraseñas filtradas cada año, los actores maliciosos tienen un conjunto más grande de contraseñas potencialmente reutilizables.

Las cuentas de WordPress no mantenidas son especialmente vulnerables.

Fuente: Informe del estado de la seguridad de WordPress 2022 de Wordfence.

Listas relacionadas con la seguridad de WordPress

Los tipos más comunes de malware de WordPress en 2021

La siguiente es una lista de los tipos más comunes de malware encontrados durante los escaneos y limpiezas de SiteCheck:

- Malware genérico como malware PHP, infecciones de URL del sitio/home, procesos maliciosos que afectan principalmente .htaccess y ./index.php, etc. (61%)

- Backdoors (60%)

- SEO spam (52%)

- Hacktools (20%)

- Phishing (7%)

- Defacements (6%)

- Mailers (5%)

- Droppers (0.63%)

Los porcentajes se superponen porque los sitios a menudo son infectados por múltiples tipos de malware simultáneamente.

Fuente: Informe de Investigación de Amenazas en Sitios Web 2021 de Sucuri.

Los 10 plugins de WordPress más vulnerables en 2021 por popularidad

En 2021, estos fueron los plugins de WordPress más vulnerables, basado en el número de instalaciones:

- WooCommerce (más de 5 millones)

- All In One SEO (más de 3 millones)

- Ninja Forms (más de 1 millón)

- Redux Framework (más de 1 millón)

- WP Fastest Cache (más de 1 millón)

- Astra Starter Templates (más de 1 millón)

- WP Statistics (más de 600,000)

- WP User Avatar / ProfilePress (más de 400,000)

- Simple 301 Redirects by BetterLinks (más de 200,000)

- Thrive Themes Plugins/Temas (más de 100,000)

Estos datos no indican necesariamente que estos plugins fueron el vector de ataque. Sin embargo, probablemente contribuyeron a un entorno inseguro para los sitios web en los que fueron instalados.

Fuente: Informe de Investigación de Amenazas en Sitios Web 2021 de Sucuri.

Los 10 plugins más vulnerables, basados en su puntuación CVSS

El Sistema de Puntuación de Vulnerabilidades Comunes (CVSS) es una calificación de 0 a 10 que indica qué tan severas son las vulnerabilidades de seguridad en un software dado. 10 es el más severo, y 0 es el menos severo.

Basado en su puntuación CVSS, en 2021, los plugins con las vulnerabilidades de seguridad más severas fueron:

- Thrive Themes Plugins/Temas (10)

- Kaswara (abandonado por los desarrolladores, 9.9)

- Simple 301 Redirects (9.9)

- External Media (9.9)

- Store Locator Plus (abandonado por los desarrolladores, 9.9)

- All In One SEO (9.9)

- WP User Avatar / ProfilePress (9.8)

- Booster for WooCommerce (9.8)

- Image Hover Effects Ultimate (9.8)

- PublishPress Capabilities (9.8)

Fuente: Informe de Investigación de Amenazas en Sitios Web 2021 de Sucuri.

Los plugins abandonados son altamente vulnerables

Los plugins abandonados son aquellos que ya no son actualizados por sus desarrolladores. Esto hace que probablemente sean explotados, ya que los desarrolladores ya no corrigen las vulnerabilidades conocidas. En 2021, los plugins abandonados Kaswara y Store Locator Plus fueron dos de los más vulnerables en el ecosistema de WordPress.

Kaswara es un constructor de páginas, lo que significa que los usuarios que construyeron su página usando Kaswara tuvieron que reconstruirla por completo o permanecer expuestos a filtraciones de seguridad.

Fuente: Informe de Investigación de Amenazas en Sitios Web 2021 de Sucuri.

Los sitios de WordPress mejor protegidos en 2021

Los sitios de WordPress mejor protegidos en 2021 fueron aquellos que utilizaban actualizaciones automáticas para los componentes del plugin y usaban un firewall de aplicación web (WAF) para bloquear intentos de ataque.

Fuente: Informe de Investigación de Amenazas en Sitios Web 2021 de Sucuri.

¿Son seguros los sitios web de WordPress?

En manos de un desarrollador experimentado en WordPress que está informado sobre las vulnerabilidades comunes y sabe cómo asegurar un sitio, los sitios de WordPress pueden ser tan seguros como cualquier sitio web en cualquier CMS.

En manos de alguien que no está al tanto de las vulnerabilidades comunes, que no actualiza los plugins y temas, no actualiza las versiones de PHP y los archivos del núcleo, no hace copias de seguridad regulares y no entiende las mejores prácticas de seguridad, puede llevar a una brecha de seguridad costosa.

El ecosistema de WordPress tiene las herramientas para construir un sitio web seguro. Sin embargo, depende de los desarrolladores y propietarios tomar las medidas necesarias y estar al tanto de las vulnerabilidades conocidas si desean crear un entorno seguro.

Si encontraste útil este post, leé nuestro blog para más información, guías y consejos sobre WordPress.

Related Articles

Seguridad en WordPress / 10 min de lectura

Seguridad en WordPress / 10 min de lectura

¿Cómo auditar la seguridad de un sitio web en WordPress?

WordPress, al ser el sistema de gestión de contenido más popular, atrae una cantidad considerable de atención maliciosa. Para evitar que el tuyo sea víctima de un ciberataque, deberías auditar…

Read More

Seguridad en WordPress / 11 min de lectura

Seguridad en WordPress / 11 min de lectura

¿Por qué tu sitio de WordPress está “No Seguro”? Lo que necesitás saber

En julio de 2018, Google Chrome comenzó a marcar los sitios sin un certificado SSL como "no seguros". Cualquier sitio web que aún use HTTP en lugar de HTTPS para…

Read More

Paso a paso / 8 min de lectura

Paso a paso / 8 min de lectura

Ataques CSRF en WordPress: ¿qué son y cómo prevenirlos?

Los ataques de CSRF (cross-site request forgery) en WordPress son una de las vulnerabilidades de seguridad más comunes que deben tener en cuenta los desarrolladores de plugins, temas y sitios…

Read More

Paso a paso / 9 min de lectura

Paso a paso / 9 min de lectura

WordPress SEO spam: ¿qué es y cómo prevenirlo?

El spam SEO en WordPress es una de las amenazas de seguridad más comunes para los sitios web que usan este CMS. Puede hacer que tu sitio sea etiquetado como…

Read More

Seguridad en WordPress / 9 min de lectura

Seguridad en WordPress / 9 min de lectura

Ataques a la cadena de suministro de WordPress: ¿qué son y cómo prevenirlos?

WordPress es el sistema de gestión de contenidos más popular, atrayendo a muchos hackers que quieren aprovechar un ecosistema tan rico para su beneficio. Los ataques a la cadena de…

Read More